Kontrola dostępu to kluczowy element zarządzania bezpieczeństwem w każdej organizacji. W dzisiejszych czasach, gdy zagrożenia związane z cyberprzestępczością oraz kradzieżą danych stają się coraz bardziej powszechne, odpowiednie zabezpieczenia są niezbędne. W ramach kontroli dostępu istotne jest określenie, kto ma prawo do korzystania z określonych zasobów, zarówno fizycznych, jak i cyfrowych. W tym kontekście wyróżnia się kilka podstawowych metod, takich jak autoryzacja, uwierzytelnianie oraz audyt. Autoryzacja polega na przyznawaniu uprawnień do korzystania z zasobów na podstawie wcześniej ustalonych zasad. Uwierzytelnianie natomiast to proces potwierdzania tożsamości użytkownika, który może odbywać się za pomocą haseł, tokenów lub biometrii. Audyt jest niezbędny do monitorowania i oceny skuteczności wdrożonych środków ochrony.

Jakie technologie wspierają kontrolę dostępu w organizacjach

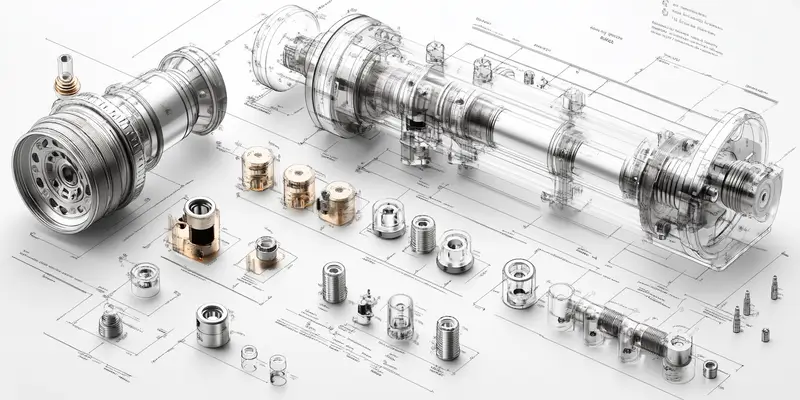

Współczesne technologie odgrywają fundamentalną rolę w procesie kontroli dostępu w organizacjach. Wśród najpopularniejszych rozwiązań można wymienić systemy kart dostępu, które umożliwiają identyfikację użytkowników za pomocą specjalnych kart lub breloków. Takie systemy często współpracują z czytnikami biometrycznymi, które wykorzystują cechy unikalne dla danej osoby, takie jak odciski palców czy skanowanie tęczówki oka. Innym rozwiązaniem są systemy zarządzania tożsamością i dostępem (IAM), które pozwalają na centralne zarządzanie uprawnieniami użytkowników oraz ich dostępem do różnych zasobów w organizacji. Warto również zwrócić uwagę na rozwiązania oparte na chmurze, które oferują elastyczność i skalowalność w zakresie zarządzania dostępem. Dzięki nim organizacje mogą łatwo dostosować swoje strategie bezpieczeństwa do zmieniających się potrzeb biznesowych.

Jakie są korzyści płynące z wdrożenia kontroli dostępu

Wdrożenie skutecznej kontroli dostępu przynosi wiele korzyści dla organizacji. Przede wszystkim zwiększa poziom bezpieczeństwa danych oraz zasobów firmy, co jest kluczowe w obliczu rosnącej liczby cyberzagrożeń. Dzięki precyzyjnemu określeniu uprawnień użytkowników można zminimalizować ryzyko nieautoryzowanego dostępu do poufnych informacji. Ponadto kontrola dostępu pozwala na lepsze zarządzanie zasobami ludzkimi poprzez monitorowanie aktywności pracowników i identyfikację potencjalnych nadużyć. Kolejną korzyścią jest możliwość łatwego audytowania działań użytkowników, co ułatwia przestrzeganie norm prawnych oraz regulacji dotyczących ochrony danych osobowych. Dobrze zaplanowana kontrola dostępu może również przyczynić się do poprawy efektywności pracy zespołów, ponieważ umożliwia szybszy dostęp do potrzebnych informacji i narzędzi.

Jakie wyzwania wiążą się z kontrolą dostępu w firmach

Mimo licznych korzyści, wdrożenie kontroli dostępu wiąże się również z pewnymi wyzwaniami. Jednym z nich jest konieczność ciągłego aktualizowania systemów zabezpieczeń w odpowiedzi na zmieniające się zagrożenia i technologie. Cyberprzestępcy nieustannie opracowują nowe metody ataków, co wymaga od organizacji elastyczności i gotowości do adaptacji. Kolejnym wyzwaniem jest zapewnienie odpowiedniego poziomu edukacji pracowników dotyczącej zasad bezpieczeństwa oraz obsługi systemów kontroli dostępu. Niewłaściwe użycie narzędzi zabezpieczających przez personel może prowadzić do poważnych luk w bezpieczeństwie. Dodatkowo integracja różnych systemów zabezpieczeń może być skomplikowana i czasochłonna, co wiąże się z dodatkowymi kosztami oraz potrzebą wsparcia technicznego.

Jakie są najlepsze praktyki w zakresie kontroli dostępu

Aby skutecznie wdrożyć kontrolę dostępu, organizacje powinny przestrzegać kilku kluczowych praktyk. Po pierwsze, warto zastosować zasadę najmniejszych uprawnień, co oznacza, że użytkownicy powinni mieć dostęp tylko do tych zasobów, które są niezbędne do wykonywania ich obowiązków. Taki model minimalizuje ryzyko nadużyć oraz przypadkowego ujawnienia poufnych informacji. Kolejną istotną praktyką jest regularne przeglądanie i aktualizowanie uprawnień użytkowników, aby upewnić się, że osoby, które zmieniły stanowisko lub opuściły firmę, nie mają już dostępu do zasobów. Warto również wprowadzić procedury audytowe, które pozwolą na monitorowanie aktywności użytkowników oraz identyfikację potencjalnych zagrożeń. Edukacja pracowników w zakresie bezpieczeństwa informacji jest równie ważna; regularne szkolenia mogą pomóc w zwiększeniu świadomości na temat zagrożeń oraz najlepszych praktyk związanych z kontrolą dostępu.

Jakie są różnice między kontrolą dostępu fizycznego a cyfrowego

Kontrola dostępu może być podzielona na dwie główne kategorie: fizyczną i cyfrową. Kontrola dostępu fizycznego koncentruje się na zabezpieczeniu obiektów oraz zasobów materialnych przed nieautoryzowanym dostępem. W tym przypadku stosuje się różnorodne metody, takie jak zamki, karty dostępu, systemy monitoringu czy ochrona fizyczna. Celem tych działań jest zapewnienie bezpieczeństwa osób oraz mienia znajdującego się w danym miejscu. Z kolei kontrola dostępu cyfrowego dotyczy zabezpieczania danych oraz systemów informatycznych przed nieuprawnionym dostępem. W tym przypadku kluczowe są mechanizmy uwierzytelniania i autoryzacji użytkowników, a także szyfrowanie danych i monitorowanie aktywności w sieci. Oba rodzaje kontroli dostępu są ze sobą ściśle powiązane i powinny być wdrażane równolegle, aby zapewnić kompleksowe bezpieczeństwo organizacji.

Jakie są najczęstsze błędy przy wdrażaniu kontroli dostępu

Wdrażając kontrolę dostępu, organizacje często popełniają pewne błędy, które mogą prowadzić do luk w bezpieczeństwie. Jednym z najczęstszych problemów jest brak odpowiedniej analizy potrzeb organizacji przed implementacją systemu. Niezrozumienie specyfiki działalności firmy oraz jej wymagań może skutkować niewłaściwym doborem narzędzi i metod zabezpieczeń. Innym powszechnym błędem jest niedostateczne szkolenie pracowników dotyczące zasad korzystania z systemu kontroli dostępu. Bez odpowiedniej wiedzy personel może nieświadomie narazić firmę na ryzyko poprzez niewłaściwe użycie narzędzi zabezpieczających. Dodatkowo wiele organizacji zaniedbuje regularne przeglądy uprawnień użytkowników; brak aktualizacji może prowadzić do sytuacji, w której osoby nieuprawnione mają dostęp do poufnych informacji. Warto również zwrócić uwagę na kwestie związane z integracją różnych systemów zabezpieczeń; niekompatybilność technologii może osłabić całościową efektywność kontroli dostępu.

Jakie są przyszłe kierunki rozwoju kontroli dostępu

Przyszłość kontroli dostępu będzie z pewnością związana z dynamicznym rozwojem technologii oraz rosnącymi wymaganiami w zakresie bezpieczeństwa informacji. Jednym z kluczowych trendów jest wzrost znaczenia biometrii jako metody uwierzytelniania użytkowników. Technologia ta oferuje wysoki poziom bezpieczeństwa dzięki wykorzystaniu unikalnych cech biologicznych osób, takich jak odciski palców czy skanowanie twarzy. Również rozwój sztucznej inteligencji i uczenia maszynowego otwiera nowe możliwości w zakresie analizy zachowań użytkowników oraz identyfikacji potencjalnych zagrożeń w czasie rzeczywistym. Kolejnym istotnym kierunkiem rozwoju jest integracja różnych systemów zabezpieczeń w celu stworzenia kompleksowych rozwiązań zarządzania dostępem. Dzięki temu organizacje będą mogły lepiej monitorować i kontrolować dostęp do zasobów zarówno fizycznych, jak i cyfrowych. Ponadto rosnąca popularność pracy zdalnej wymusi na firmach rozwój elastycznych modeli zarządzania dostępem, które będą odpowiadały potrzebom pracowników pracujących poza biurem.

Jakie regulacje prawne dotyczące kontroli dostępu obowiązują w Polsce

W Polsce kontrola dostępu regulowana jest przez szereg aktów prawnych oraz norm dotyczących ochrony danych osobowych i bezpieczeństwa informacji. Kluczowym dokumentem jest RODO (Rozporządzenie o Ochronie Danych Osobowych), które nakłada obowiązki na przedsiębiorców dotyczące przetwarzania danych osobowych oraz zapewnienia ich bezpieczeństwa. W ramach RODO organizacje muszą wdrożyć odpowiednie środki techniczne i organizacyjne, aby chronić dane przed nieuprawnionym dostępem oraz innymi zagrożeniami. Dodatkowo Kodeks Pracy zawiera przepisy dotyczące ochrony danych osobowych pracowników oraz zasad ich przetwarzania przez pracodawców. Warto również zwrócić uwagę na ustawę o ochronie informacji niejawnych, która reguluje zasady dostępu do informacji objętych tajemnicą państwową lub innymi szczególnymi regulacjami prawnymi.

Jakie są koszty związane z wdrażaniem systemu kontroli dostępu

Koszty związane z wdrażaniem systemu kontroli dostępu mogą być bardzo zróżnicowane i zależą od wielu czynników, takich jak wielkość organizacji, liczba użytkowników czy zakres wymaganych zabezpieczeń. Na początku należy uwzględnić wydatki na zakup sprzętu i oprogramowania potrzebnego do implementacji systemu; może to obejmować czytniki kart, systemy biometryczne czy oprogramowanie do zarządzania tożsamością. Kolejnym istotnym kosztem są wydatki związane z instalacją oraz konfiguracją systemu; często wymaga to zaangażowania specjalistów IT lub firm zewnętrznych zajmujących się bezpieczeństwem informacji. Nie można również zapominać o kosztach szkoleń dla pracowników; edukacja personelu jest kluczowa dla skutecznego funkcjonowania systemu kontroli dostępu. Dodatkowo organizacje powinny planować wydatki związane z bieżącym utrzymaniem systemu oraz jego aktualizacjami; technologia stale się rozwija, a regularne inwestycje w zabezpieczenia są niezbędne dla zapewnienia wysokiego poziomu ochrony danych.